PSAD – Hulpje tegen hackers

- August 1, 2013

- 0

Als een computer rechtstreeks met het internet is verbonden, zal iemand vroeg of laat proberen om deze te hacken. Vooral uit landen als China en Rusland komen veel aanvallen. Met het programma PSAD (Port Scan Attack Detector) kun jij zien welke poorten worden misbruikt.

Als een computer rechtstreeks met het internet is verbonden, zal iemand vroeg of laat proberen om deze te hacken. Vooral uit landen als China en Rusland komen veel aanvallen. Met het programma PSAD (Port Scan Attack Detector) kun jij zien welke poorten worden misbruikt.

PSAD is een log analyse en intrusion detection system (IDS). Tal van back- door-, DDoS- en poortscanaanvallen kunnen met dit pakket worden gedetecteerd. Als PSAD ziet dat een ip-adres gedrag vertoont dat niet gebruikelijk is, dan wordt dit opgemerkt. Het is mogelijk om automatisch een regel in iptables aan te laten maken om de aanvaller tijdelijk te blokkeren. PSAD kijkt niet real-time naar het verkeer, maar analyseert logbestanden. De daemon verbruikt in het algemeen 0 procent van de CPU en 0,5 procent van het interne geheugen. De computer wordt door PSAD dus niet zwaar belast.

DEDICATED SERVER

PSAD gebruikt vijftig procent van de SNORT-signatures. SNORT is een IDS-oplossing om te installeren op een dedicated server. Via een span poort op het netwerk wordt al het netwerkverkeer naar de SNORT- server gestuurd en geanalyseerd. Het grootste voordeel van PSAD tegenover SNORT is dat dit eerste pakket eenvoudig in het gebruik is en lokaal op de computer staat. Na de installatie van PSAD is het belangrijk dat de iptables-firewall goed is ingesteld. Alle informatie moet worden gelogd, zodat PSAD deze informatie uit de logbestanden kan analyseren. Let hierbij, indien van toepassing, ook op IPv6verkeer! Zie Listing 1.

Listing 1

iptables -A INPUT -j LOG

iptables -A FORWARD -j

LOG

ip6tables -A INPUT -j LOG

ip6tables -A FORWARD -j

LOG

CONFIGURATIE

Na de installatie kan PSAD via het bestand /etc/psad/psad.conf worden geconfigureerd. Met de optie DANGER_LEVEL wordt ingesteld wat er gebeurt bij opvallend gedrag. Zo kan ervoor worden gekozen dat bij vijf opvallende pakketten het danger level wordt verhoogd van 1 naar 2. Als het danger level een bepaald punt bereikt, stuurt PSAD een bericht en kan de aanvaller worden geblokkeerd. Pas hier wel mee op. Als PSAD te strak staat afgesteld, wordt ook legitiem verkeer als aanval gezien. CHECK_INTERVAL is de interval waarop de firewall-log wordt gecontroleerd. Deze waarde staat standaard op 5 seconden. Met de optie IGNORE_PORTS wordt aangegeven welke poorten niet door PSAD mogen worden gecontroleerd. Zo weet je zeker dat legitiem verkeer niet per ongeluk wordt geblokkeerd. Bij een webserver kan hier bijvoorbeeld poort 80 staan. Bij EMAIL_ADDRESSES staan e-mailadressen die een bericht krijgen als een danger-level wordt bereikt. Het is verstandig om deze optie alleen te gebruiken voor het testen van de configuratie. PSAD stuurt namelijk al snel tientallen berichten per dag. Wil je dat de aanvallen ook actief worden geblokkeerd, dan kun je dit instellen bij ENABLE_AUTO_IDS. Standaard blokkeert PSAD geen aanvallen.

PSAD UPDATEN

Het is verstandig om PSAD regelmatig te updaten, zodat de laatste signatures bij PSAD bekend zijn. Als eerste stap moet de PSAD-daemon worden gestopt. Vervolgens worden de nieuwe signatures gedownload. Daarna worden de signatures geïmporteerd en wordt PSAD gestart. Dit gebeurt via de volgende commando’s:

psad –R

psad –sig-update

psad –H

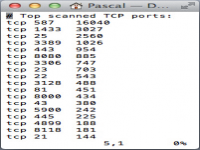

1 /var/log/psad/top_ports

LOGBESTANDEN

Als PSAD is geïnstalleerd op een server die redelijk bekend is op het internet, dan zal in een paar uur tijd een aantal aanvallen zijn gedetecteerd. Door in onderstaande logbestanden te kijken kun je zien wat er is gebeurd:

vim /var/log/psad/top_a

tackers

vim /var/log/psad/top_

ports

vim /var/log/psad/top

sigs

Na een maand kan het top_portslogbestand er uitzien als in afbeelding 1. In dit voorbeeld is te zien dat 16.040 keer poort 587 is aangeroepen. Deze poort wordt gebruikt voor SMTP. Op deze server is geen mailserver geïnstalleerd, dus dit verkeer komt niet van normale bezoekers. Voor veel crackers is het interessant om servers te kraken waarmee ze spam kunnen versturen. Dit verklaart dan ook de grote hoeveelheid aanvragen op deze poort. Opeenvolgend staan de volgende services in het lijstje: 1433 Microsoft SQL, 25, SMTP, 3389 Remote Desktop, 443 HTTPS, 3306 MySQL, 22 SSH. In /var/log/psad/top_attackers is een lijst met ip-adressen te vinden die de meeste poorten aanroepen. In een los bestand wordt meer informatie over het adres opgeslagen. Met onderstaande regel kun je zien wat ip-adres 243.103.196.189 precies heeft gedaan:

vim /var/log psad/243.103.196.189/*

signatures

PSAD heeft meer dan genoeg mogelijkheden om aanvallen verder te analyseren.

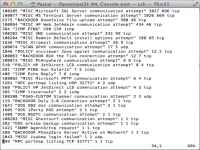

2 vim/var/log/psad/top_sigs