Focus op veiligheid – Oblivious

- March 21, 2022

- 0

Oblivious dns over https moet extra privacy aan dns toevoegen. Ubuntu had met een lokale root exploit te maken die wel heel eenvoudig uit te buiten was. En Firefox 83 heeft een alleen-https-modus toegevoegd. Deze en andere beveiligingsnieuwtjes lees je in Focus op veiligheid.

Door: Koen Vervloesem

Oblivious DoH

Als je in je webbrowser naar een domeinnaam surft, moet je computer eerst het IP-adres dat bij die domeinnaam hoort opvragen om de server te kunnen bereiken. Dat gebeurt via een dns-server, die normaal door je internetprovider wordt beheerd, of steeds vaker door Google of Cloudflare. Maar dns-aanvragen en -reacties gebeuren onversleuteld, en daarom zijn er twee versleutelde protocols voor ontwikkeld, dns over https (DoH) en dns over tls (DoT).

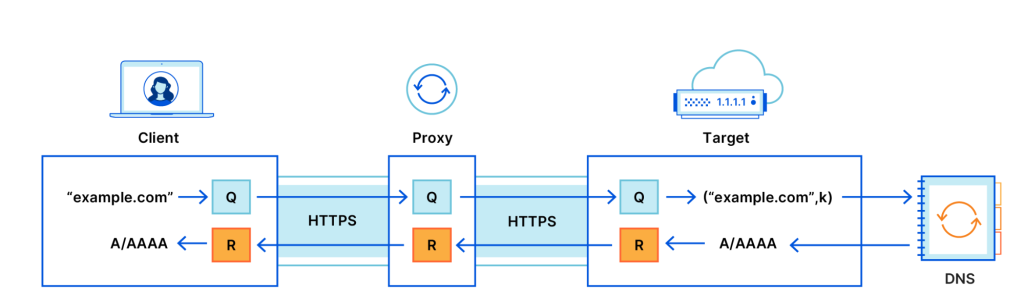

Privacyvoorvechters stonden nogal sceptisch tegenover deze ontwikkelingen omdat er maar enkele providers DoH of DoT aanbieden. En toen Mozilla dan aankondigde dat het DoH automatisch zou inschakelen met gebruik van de DoH-dienst van Cloudflare, vreesde men dat één partij zo te veel het surfgedrag van individuen in kaart kon brengen. Cloudflare stelt nu een uitbreiding op DoH voor, waarbij je niet rechtstreeks aan de DoH-server een dns-aanvraag doet, maar via een tussenliggende proxy. Die proxy stuurt de versleutelde aanvragen en reacties door, maar ziet de inhoud ervan niet. Het protocol heet Oblivious DoH (ODoH) en is ontwikkeld in samenwerking met Apple en Fastly. Onder andere de Nederlandse organisatie SURF biedt een ODoH-proxy aan.

Als client ben je volledig vrij in je keuze van zowel de proxy als de DoH-server. De DoH-server ziet alleen de aanvraag en het IP-adres van de proxy. En de proxy ziet alleen dat de client en de DoH-server communiceren, maar niet de inhoud. Om de privacy en veiligheid van de dns-aanvragen te beschermen, dienen de proxy en de DoH-server uiteraard tot verschillende, onafhankelijke partijen toe te behoren. Cloudflare heeft ODoH-implementaties in Rust en Go gepubliceerd op GitHub en werkt aan een traject om van ODoH een IETF-standaard te maken.

Is opensourcesoftware veilig?

De vraag of opensourcesoftware veilig is, kan uiteraard niet in zijn algemeenheid worden beantwoord. Maar regelmatig gebeuren er studies die ons veel kunnen leren. Zo wijst GitHub, ’s werelds grootste platform voor opensourcesoftware, er in zijn Octoverse-rapport van 2020 op dat het vaak meer dan vier jaar duurt voordat een beveiligingskwetsbaarheid wordt ontdekt. Uit een steekproef blijkt ook dat slechts 17% van de advisory’s over kwaadaardige exploits zoals malware gaat. Opvallend was wel dat de overgrote meerderheid daarvan uit het npm-ecosysteem kwam.

Een andere studie was het Report on the 2020 FOSS Contributor Survey van de Linux Foundation en het Laboratory for Innovation Science (LISH) in Harvard. Dat onderzocht enkele algemenere factoren die niet alleen de veiligheid maar ook de duurzaamheid van opensourceprojecten beïnvloeden. Het opvallendste cijfer daaruit: opensourceontwikkelaars besteden slechts 2,27% van hun tijd aan het reageren op beveiligingsproblemen en ze willen dit niet significant verhogen. Initiatieven om de beveiliging van opensourceprojecten te verbeteren, zouden dan ook geen extra tijd mogen vragen van de ontwikkelaars. Ze zijn wel vragende partij voor security audits en security fixes, maar die zouden eenvoudig te mergen code moeten opleveren.

Lokale root exploit in Ubuntu

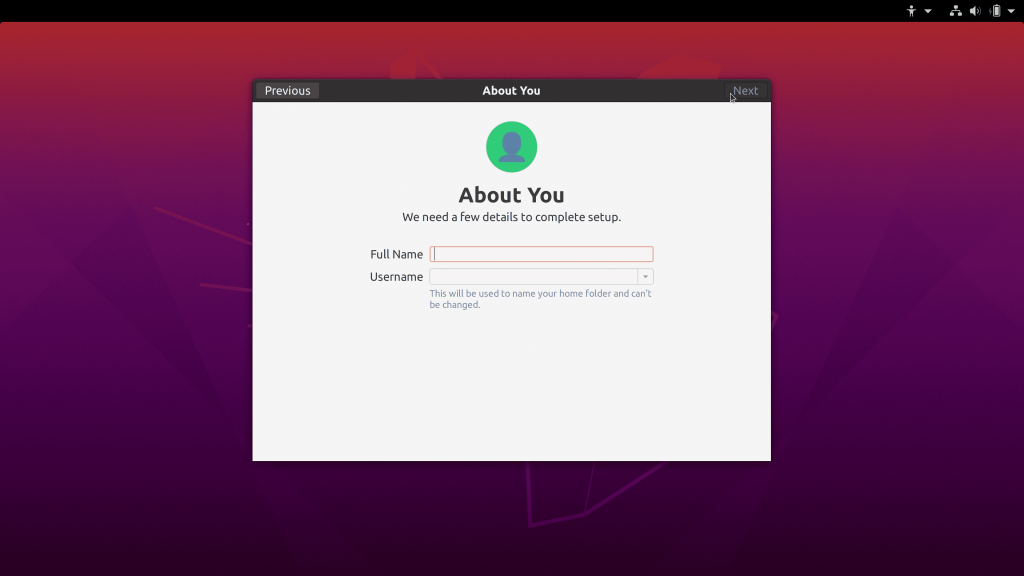

Beveiligingsonderzoeker Kevin Backhouse van GitHub ontdekte bij toeval een lokale root exploit die eenvoudig uit te buiten is door iedereen met toegang tot de grafische desktop. De oorzaak was te vinden in twee bugs: één in AccountsService, die gebruikersaccounts beheert, en een andere in GNOME Display Manager (gdm3), dat het aanmeldvenster afhandelt.

AccountsService leest een bestand ~/.pam_environment in de home-directory van de gebruiker in. Kevins exploit bestond eruit om van dat bestand een symlink naar /dev/null te maken. Het programma blijft daardoor in een oneindige lus draaien. Omdat AccountsService vlak voor het lezen van dat bestand zijn privileges heeft verminderd, kan de gebruiker op dat moment het programma doen crashen door het signaal SIGSEGV te sturen.

De tweede sleutel tot de exploit is dat gdm3 ook als verantwoordelijkheid heeft om tijdens de installatie van Ubuntu een initiële gebruikersaccount met beheerdersrechten aan te maken. En hoe bepaalt gdm3 of er nog geen account is? Door dat aan AccountsService te vragen. Als die niet reageert doordat die gecrasht is, gaat gdm3 ervan uit dat er nog geen account is, en krijg je de vraag om een nieuwe account aan te maken. Mét beheerdersrechten!

Alleen-https-modus in Firefox 83

Mozilla heeft in Firefox 83 een alleen-https-modus geïntroduceerd. In deze modus probeert Firefox naar elke website een verbinding over https te maken, en vraagt de webbrowser je om toestemming om de verbinding via HTTP te maken als de server geen versleutelde verbinding ondersteunt.

De alleen-https-modus schakel je in door in het menu Voorkeuren naar Privacy & Beveiliging te gaan en dan helemaal onderaan Alleen-HTTPS-modus in alle vensters inschakelen aan te klikken. Als je dan ooit op een website terechtkomt die geen https ondersteunt, krijg je een waarschuwing en kun je alleen de website bezoeken als je op Doorgaan naar HTTP-website klikt.

Let op: als een website wel via https beschikbaar is maar sommige interface-elementen niet, krijg je mogelijk niet alles te zien. Je kunt dan de alleen-https-modus tijdelijk of permanent uitschakelen voor deze website door op het slotpictogram in de adresbalk te klikken.

En verder

Tails heeft Thunderbird een upgrade gegeven naar versie 78, waardoor ook de uitbreiding Enigmail is vervangen door de nieuwe ingebouwde OpenPGP-ondersteuning. Tails 4.14 heeft ook ondersteuning voor de hardwarewallets van Ledger toegevoegd in de Bitcoin-wallet Electrum. En het Tor-project blikte vooruit op de plannen voor 2021: de ontwikkelaars willen Tor gebruiksvriendelijker maken, de prestaties en de gezondheid van het netwerk verbeteren en meer focussen op mobiel gebruik.

Kali Linux 2020.4 heeft zijn standaardshell bash vervangen door zsh in de edities voor de desktop en de cloud. Verder heeft de distributie voor penetratietesters ook heel wat nieuwe (versies van) software opgenomen, waaronder Metasploit Framework v6. En BlackArch 2020.12.01 heeft meer dan honderd nieuwe beveiligingstools toegevoegd. Beide distributies hebben de kernel een upgrade gegeven naar versie 5.9.

De opdracht scp om bestanden via ssh te kopiëren wordt al een tijdje als deprecated beschouwd. Hoewel scp het ssh-mechanisme gebruikt voor authenticatie en de gegevens versleutelt, is het niet zo veilig als er geen of weinig vertrouwen tussen beide kanten van de verbinding is. Alternatieven zijn in de maak. Zo heeft Jakub Jelen een scp-opdracht ontwikkeld die onder de motorkap gebruikmaakt van het veiliger protocol sftp. Fedora is aan het onderzoeken om scp door deze versie te vervangen.