Focus op veiligheid

- June 13, 2023

- 0

Koen Vervloesem

De Linux Foundation wil het digitaal ondertekenen van opensourcesoftware eenvoudiger maken. De programmeertaal Rust doet zijn intrede in Android en de Linux-kernel. En een backdoor in Codecov stal twee maanden lang credentials in allerlei projecten. Deze en andere beveiligingsnieuwtjes lees je in Focus op veiligheid.

Linux Foundation start met sigstore

De SolarWinds-hack heeft duidelijk gemaakt dat beveiliging van de software supply chain nog vaak een ondergeschoven kindje is. De Linux Foundation heeft nu samen met Red Hat, Google en Purdue University een project opgestart voor cryptografische software signing van opensourcesoftware: sigstore.

Dergelijke tools bestaan al, maar worden vaak niet gebruikt omdat ontwikkelaars de extra stappen om hun software digitaal te ondertekenen omslachtig vinden, en dan zeker het sleutelbeheer dat erbij komt kijken. Sigstore wil daar iets aan doen door een gebruiksvriendelijk alternatief aan te bieden. Ontwikkelaars kunnen container images en binary’s van hun software veilig ondertekenen, en de handtekeningen worden in een tamper-proof publieke log bijgehouden.

Dit alles is nog in ontwikkeling, maar uiteindelijk moet sigstore een standaardmanier aanbieden om software op een veilige manier te verspreiden. Het commandlineprogramma cosign kan nu al container images en Java jar-bestanden ondertekenen en verifiëren. Google ondertekent zijn distroless container images al met cosign.

https://sigstore.dev

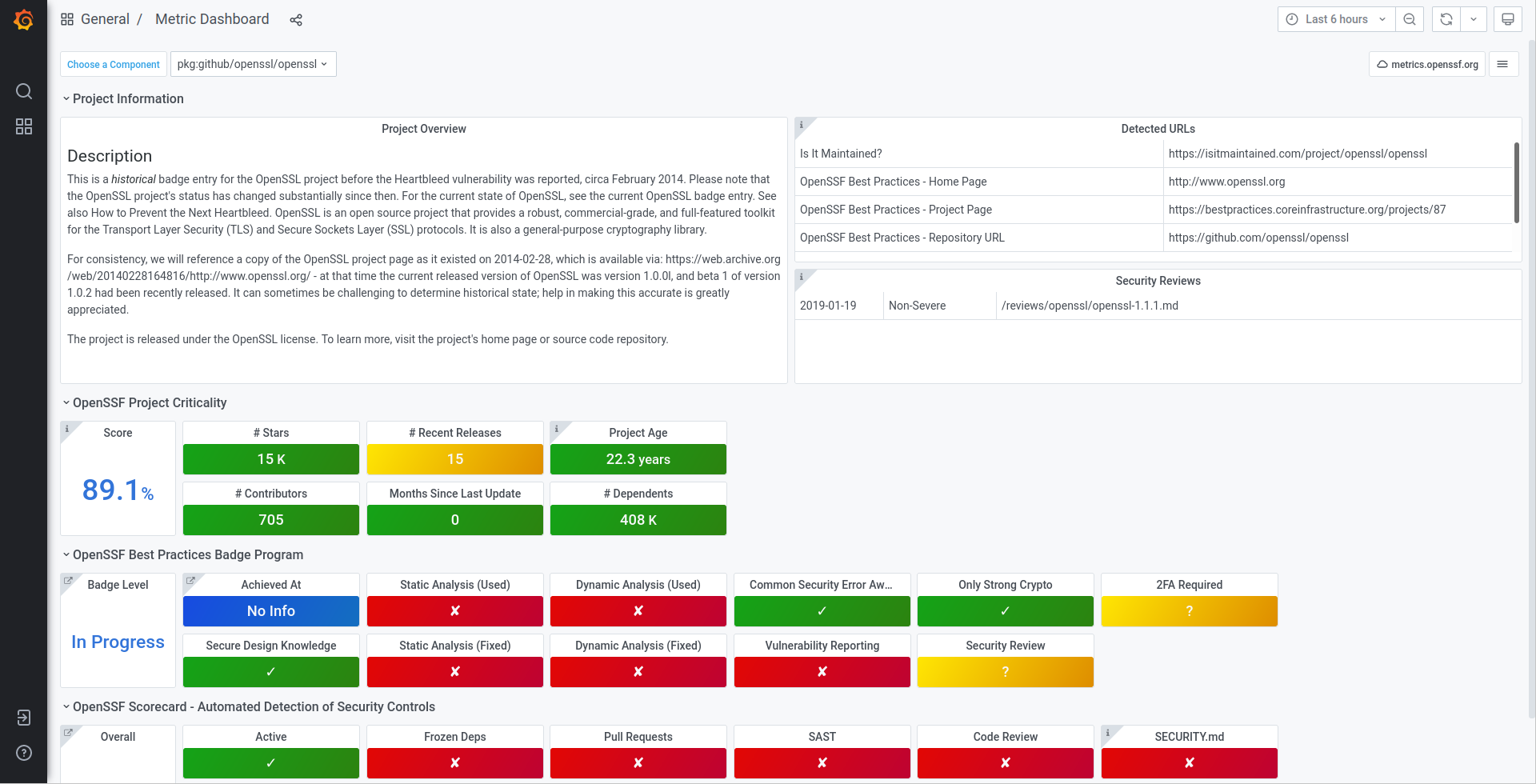

OpenSSF lanceert initiatieven Security Metrics en Security Reviews

De Open Source Security Foundation (OpenSSF), een initiatief van de Linux Foundation, heeft het initiatief Security Metrics gelanceerd. De bedoeling van dit project is om voor allerlei opensourceprojecten een dashboard te tonen met allerlei beveiligingsinformatie. Zo kun je op basis daarvan geïnformeerde beslissingen maken over de beveiligingsrisico’s van het project. Momenteel zitten er in de database meer dan 100.000 opensourceprojecten, die zowel via een webgebaseerd dashboard als via een api te bevragen zijn.

Verder heeft OpenSSF ook een repository Security Reviews op GitHub aangemaakt. Daarin verzamelt het veiligheidsbeoordelingen van allerlei opensourceprojecten. Iedereen kan daar ook aan bijdragen met eigen beoordelingen. Momenteel bevat de repository beoordelingen van CoreDNS, Envoy, zlib, de Linux-kernel, enkele npm-pakketten, OpenSSL, OpenVPN en Unbound.

OpenSSF biedt met Security Metrics een beveiligingsdashboard voor talloze opensourceprojecten.

Rust in Android en de Linux-kernel

Hoewel Google al veel moeite doet om geheugenfouten in de C- en C++-code van Android te detecteren, blijven ze goed voor 70% van de kritieke kwetsbaarheden in het platform. Daarom doet het bedrijf extra inspanningen om deze klasse van fouten te vermijden. Zo ondersteunt het Android Open Source Project (AOSP) nu ook de programmeertaal Rust voor low-level componenten van het besturingssysteem. Volgens Google is het niet te doen om de tientallen miljoenen regels bestaande C- en C++-code naar Rust te herschrijven, maar voor nieuwe code zullen de ontwikkelaars waar nodig Rust gebruiken.

Rust zal binnenkort ook zijn intrede in de Linux-kernel zelf maken, die tot nu toe alleen in C werd geschreven. Ook hier weer is het niet de bedoeling om de meer dan 30 miljoen regels C-code naar Rust te herschrijven. Maar in de toekomst moet het mogelijk zijn om nieuwe code voor de Linux-kernel in Rust te schrijven. Voorlopig blijft de ondersteuning beperkt tot drivers. Dat zijn doorgaans relatief kleine en onafhankelijke stukken code.

Malafide code in Git-repository PHP

Aanvallers zijn erin geslaagd om twee commits met malafide code naar de Git-repository php-src te pushen. Die bevatten een backdoor die de aanvallers toegang zou verlenen tot websites die de gecompromitteerde PHP-code draaien. Het lijkt erop dat de aanvallers in de gebruikersdatabase van git.php.net ingebroken zijn. De PHP-ontwikkelaars hebben daarop besloten dat ze geen eigen Git-infrastructuur meer zouden onderhouden. De mirrors op GitHub werden daarna gepromoveerd tot primaire repository’s voor de PHP-code. Commits zouden vanaf nu ook verplicht worden ondertekend.

21 kritieke beveiligingslekken in mailserver Exim

Beveiligingsbedrijf Qualys heeft maar liefst 21 kritieke beveiligingslekken in de mailserver Exim gevonden. Een deel van de fouten is al sinds 2004 in de code aanwezig. Via elf van de fouten kan een lokale gebruiker code met rootrechten uitvoeren, terwijl de tien andere kwetsbaarheden op afstand uit te buiten zijn. Door de combinatie van beide klassen van fouten kan een aanvaller dus code met rootrechten op de mailserver uitvoeren. Qualys heeft de collectie kwetsbaarheden 21Nails genoemd. Exim is veruit de populairste MTA (message transfer agent). Volgens recente cijfers van E-Soft zou 59% van de bekende mailservers op Exim draaien. De fouten werden gepatcht in Exim 4.94.1.

Backdoor in Codecov stal twee maanden lang credentials

Codecov is een populaire tool om te controleren hoeveel van de code in een softwareproject wordt getest. Voor opensourceprojecten biedt Codecov zijn dienst gratis aan. Blijkbaar bevatte de bash uploader van Codecov van eind januari tot begin april een backdoor, die geheime authenticatietokens en andere gevoelige data stal en naar een server doorstuurde.

Omdat Codecov vaak in ontwikkelplatforms voor continuous integration zoals GitHub Actions en CircleCI wordt gedraaid, kon de backdoor zo toegang krijgen tot allerlei repository’s, ook privérepository’s. De aanvallers zouden zo ook backdoors in de code zelf van de repository kunnen planten. Onder andere HashiCorp meldde dat de geheime gpg-sleutel die ze gebruikten om hun software te ondertekenen op deze manier gecompromitteerd werd. Uit onderzoek van Reuters blijkt dat honderden bedrijven getroffen zouden zijn.

WireGuard nog niet in FreeBSD 13

De vpn-module WireGuard van Jason Donenfeld werd vorig jaar in Linux 5.6 opgenomen. Het was de bedoeling dat een port ook in FreeBSD 13 zou terechtkomen. Netgate, het bedrijf achter de FreeBSD-distributie pfSense, sponsorde de ontwikkeling daarvan door Matthew Macy. Maar toen Macy zijn code in de HEAD-branch gecommit had, sloeg Donenfeld alarm over de lage kwaliteit. Na wat persoonlijke aanvallen over en weer door gekrenkte ego’s, werd besloten om WireGuard voorlopig niet uit te brengen in FreeBSD en afzonderlijk te blijven ontwikkelen tot de kwaliteit voldoende hoog is. Netgate wil wel WireGuard als een experimenteel pakket aanbieden in pfSense Plus en pfSense CE.

En verder

De Belgische beveiligingsonderzoeker Mathy Vanhoef vond weer kwetsbaarheden in Wi-Fi-protocols. De kwetsbaarheden met de naam FragAttacks zijn aanwezig in Wi-Fi sinds 1997 tot en met de recentste WPA3-specificatie. In Ubuntu 21.04 (Hirsute Hippo) zijn de home-directory’s nu privé. Dat wil zeggen dat de standaardpermissies zijn veranderd van 755 naar 700: andere gebruikers kunnen daardoor bestanden in je home-directory niet meer zien.

Beveiligingsonderzoeker Dan Kaminsky is overleden. Hij werd in 2008 bekend toen hij een dns cache poisoning aanval op de conferentie Black Hat presenteerde. Facebook weigerde advertenties van chatapp Signal te publiceren waarin werd getoond welke persoonlijke informatie van gebruikers het sociale netwerk aan adverteerders bezorgt. Google maakt in Chrome 90 standaard eerst verbinding met websites via https. En tls 1.0 en 1.1 zijn officieel door de Internet Engineering Task Force (IETF) afgeschreven.