Een van de belangrijkste taken van elke systeembeheerder is het op peil houden van de beveiliging. Dat kan passief door de beveiligingsmailinglijsten in de gaten te houden en te zorgen dat de nieuwste packages zijn  geinstalleerd, maar het kan ook proactief door zelf in de huid van de hacker te kruipen. Voor dit soort taken kon je altijd rekenen op het Zwitserse zakmes voor hackers, de Linux-distributie BackTrack. Maar BackTrack is niet meer: voor de nieuwe versie hebben de ontwikkelaars zo veel omgegooid, dat ze zelfs hebben besloten de naam te veranderen. Maak kennis met Kali Linux.

geinstalleerd, maar het kan ook proactief door zelf in de huid van de hacker te kruipen. Voor dit soort taken kon je altijd rekenen op het Zwitserse zakmes voor hackers, de Linux-distributie BackTrack. Maar BackTrack is niet meer: voor de nieuwe versie hebben de ontwikkelaars zo veel omgegooid, dat ze zelfs hebben besloten de naam te veranderen. Maak kennis met Kali Linux.

BackTrack

BackTrack is ontstaan als de samensmelting van twee Linux-distributies die zich expliciet richtten op proactieve beveiliging, WHAX en de Auditor Security Collection. Beide distributies waren gebaseerd op Knoppix, de welbekende Live CD. Omdat er een hoop overlap was, besloten de voormalige concurrenten hun krachten te bundelen onder de nieuwe naam BackTrack. In tegenstelling tot haar voorgangers was BackTrack gebaseerd op Ubuntu en een volwaardige distributie die je kon installeren. Onder de mantel van Offensive Security, een Amerikaans bedrijf, ontwikkelde BackTrack zich tot de one stop shop voor alles dat met digitaal forensisch onderzoek en het uitvoeren van zogenaamd ‘Penetration testing’ te maken had. Penetration testing, of pentesten, is het controleren van een of meerdere computer systemen op kwetsbaarheden.

Dependencies

BackTrack was eigenlijk niets meer dan een relatief kale Ubuntu-distributie met geavanceerdere WiFi-drivers en een grote verzameling hacker tools in de /pentest map. Elk van die programma’s was afhankelijk van verschillende versies van verschillende libraries: sommige tools zijn al jaren niet meer geüpdatet, terwijl anderen afhankelijk zijn van de nieuwste toevoegingen aan een bepaalde library. Je kunt je voorstellen dat die wirwar aan dependencies het er voor ontwikkelaars niet makkelijker op maakte. Bij elke nieuwe versie van BackTrack was het dan ook weer een hoop gedoe om alles werkend te krijgen.

Kali

Kali is de ‘wedergeboorte’ van BackTrack, waarbij die problemen voor eens en voor altijd verholpen zijn. BackTrack was altijd maar een bij elkaar geraapt zooitje, maar daar is nu verandering in gebracht—en die veranderingen zijn zo aangrijpend dat er maar meteen voor een nieuwe naam is gekozen. De belangrijkste verandering is dat Kali is gebaseerd op Debian en zich nu aan de Filesystem Hierarchy Standaard houdt. Dat betekent dat je hackertools zich nu op de voor Linux logische plek bevinden, en dat je vanuit overal in het systeem de tools kunt aanroepen, in plaats van alleen in de directory /pentest. De hackertools zijn nu allemaal geinstalleerd als normale Debian packages, en daarmee zijn meteen alle grote problemen met dependencies opgelost. Bovendien kunnen packages nu automatisch worden geupdate zodra er een nieuwe versie beschikbaar is, en kunnen we in de toekomst net als bij Debian met een enkel commando upgraden naar de nieuwste Kali versie. Aan de buitenkant is er eigenlijk niet eens zo heel veel veranderd, maar onder de motorkap is alles compleet omgegooid.

Kali is dus gebaseerd op Debian en maakt dankbaar gebruik van Debian’s packages, maar er zijn een aantal belangrijke verschillen. Kali werkt vanuit het principe dat er maar een enkele gebruiker is en dat die gebruiker root rechten heeft. Dat is voor het uitvoeren van uitgebreide beveiligingstesten de beste instelling en past bij het idee van proactieve beveiliging: je gebruikt Kali immers alleen in situaties dat je actief de beveiliging aan het testen bent. Alle netwerkdiensten staan standaard uit om te zorgen dat het ‘secure by default’ is—zelfs Bluetooth wordt automatisch uitgezet. Bovendien beschikt Kali over een custom kernel die speciaal is gericht op beveiligingstaken: er is ingebouwde ondersteuning voor zo veel mogelijk draadloze apparaten en de kernel is aangepast om netwerk injectie — een veelgebruikte techniek in het hacken van draadloze netwerken — toe te staan.

Scenarios

Er zijn een aantal typische scenarios waarin je Kali kunt gebruiken. Een interessante nieuwe mogelijkheid, dankzij de ARM-ondersteuning van Debian, is om het te installeren op een Raspberry Pi en die ergens te verstoppen om mee te luisteren met al het netwerkverkeer op een bepaalde locatie. Maar dat is een scenario dat vooral interessant is voor mensen met kwaadaardige bedoelingen. Daar is Kali natuurlijk ook voor geschikt, maar dat is niet het hoofd doel: Kali is bedoeld voor penetration testing en voor digitale forensische analyse.

Virtuele Machine

Het gaat een beetje te ver om Kali op een laptop te installeren alleen maar voor die paar pentests die je als systeembeheerder om de zoveel tijd uitvoert. Je zou de LiveCD kunnen gebruiken, maar dan moet je opnieuw opstarten en kun je vervolgens minder makkelijk bij je gegevens. Voor dit soort scenarios is het dus het makkelijkst om Kali in een virtuele machine te draaien. Je kunt Kali als LiveCD in de virtuele machine draaien of je kunt het installeren, om zo je instellingen en geinstalleerde programma’s ook de volgende keer gemakkelijk weer te kunnen gebruiken.

Forensisch Opstarten

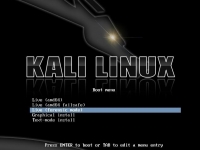

Voor de forensische boot is het scenario eerder omgekeerd: we hebben een computer die mogelijk is gehackt – ‘compromised’ – of waar iets mee aan de hand is. Ons doel is om uit te vinden wat er precies is gebeurd, zonder de crime scene aan te tasten. In dat geval is het dus juist wel verstandig om een LiveCD te gebruiken die het bestaande systeem compleet met rust laat: op die manier kunnen we stukje voor stukje het hele systeem onder de loep nemen. Kali beschikt zelfs over een aparte forensische opstartmodus voor precies dat doel:

Afbeelding boot1.jpg

Hacker Toolbox

Zodra we Kali hebben opgestart in de voor ons juiste modus, komen we in de Gnome omgeving terecht, waar we via het menu toegang hebben tot de gigantische verzameling software in de hacker toolbox waar Kali om draait:

Je vraagt je vast af, wat vinden we dan zoal in een hacker toolbox? Een echte hacker kan natuurlijk niet zonder een portscanner, een sniffer, wachtwoord- en encryptie-krakers en natuurlijk een flinke verzameling exploits. Laten we, om je een idee te geven, de top 10 beveiligingstools op Kali eens in wat meer detail bekijken:

– aircrack-ng

Voor het hacken van WiFi-netwerken kan je niet om deze software heen. In onder tien minuten begrijp je waarom WEP encryptie op draadloze netwerken geen goed idee is: aircrack-ng verzamelt net zo veel data totdat de WEP sleutel met gemak wordt gekraakt. Op dezelfde manier zie je in dat WPA niet veel veiliger is dan WEP, tenzij je een goede sleutel gebruikt (net als een goed wachtwoord, dus).

– burpsuite

De Burp Suite is een verzameling technieken die te maken hebben met de beveiliging van web-applicaties. Het is perfect voor het analyseren van websites en vindt mogelijke beveiligingslekken in een handomdraai.

– hydra

Hydra gebruik je voor het online kraken van het wachtwoord van een gebruiker op een grote hoeveelheid protocollen, van FTP, HTTP, Telnet en SSH tot Teamspeak, Asterisk en Subversion. Het maakt gebruik van een wordlist, dus voornamelijk geschikt voor makkelijke – niet al te lange en complexe – wachtwoorden.

– john

John the Ripper is een wachtwoordkraker die aanneemt dat je het versleutelde wachtwoord al ergens vandaan hebt getoverd, bijvoorbeeld uit /etc/shadow. De Ripper gaat vervolgens aan het werk om het wachtwoord te kraken via een brute force-methode. Een groot aantal hash types wordt ondersteund, van de standaard UNIX crypt ciphers tot Windows encryptie.

– maltego

Maltego is een applicatie voor forensisch onderzoek. Het helpt je met het verzamelen van forensische informatie en geeft die informatie weer op een inzichtelijke manier.

– metasploit

Metasploit is naar eigen zeggen ‘’s werelds meest gebruikte pentesting software’. Het omvat een gigantische verzameling aan exploits en geeft met een klik van de muis weer voor welke exploits een computer, of voor een aantal computers in je netwerk, kwetsbaar is. Allemaal via een gebruikersvriendelijke user interface.

– nmap

Nmap is simpelgezegd de koning van de portscanners. Voor het onderzoeken van een computer of het in kaart brengen van een netwerk, je kunt simpelweg niet zonder nmap.

– owasp-zap

Owasp-ZAP (Zed Attack Proxy) is net als burpsuite een tool om web applicaties te pentesten, met als speerpunt dat de pentesten via proxies verlopen zodat je zelf in de anonimiteit kunt blijven.

– sqlmap

De meest voorkomende aanval op web applicaties is SQL-injectie, waarbij de controle over de database wordt overgenomen doordat een hacker een SQL-query heeft kunnen manipuleren. Sqlmap is een automatisch SQL-injectie en database overname tool, waarmee je op een simpele manier kunt kijken of je web applicatie wel veilig is.

– wireshark

Zoals nmap de koning van de portscanners is, is wireshark de koning van de sniffers. Een sniffer wordt gebruikt om netwerkverkeer af te luisteren. Wireshark geeft je een intuitieve manier om een overzicht te krijgen van je netwerkverkeer, en om bepaalde soorten verkeer – zoals bijvoorbeeld wachtwoorden – uit te lichten en verder te onderzoeken.

Open Source

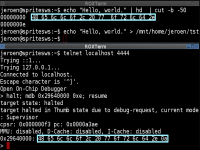

Met het bovenstaande hebben we alleen nog maar naar de tien meest gebruikte tools gekeken. In totaal beschikt Kali over meer dan 300 beveiliging gerelateerde tools, die allemaal open source zijn. Een aantal van die tools zijn grafisch, maar het gros is gebaseerd op de command-line. Als je een van die tools vanuit het grafische menu opent, dan zie je de terminal waarin meteen de help informatie van die tool wordt weergegeven, zoals bijvoorbeeld in het geval van nmap:

Afbeelding boot3.jpg

Zelf proberen

Het is erg makkelijk om zelf ook eens met Kali te spelen, zeker als je het in een virtuele machine gebruikt. Installeer allereerst VirtualBox via je favoriete package manager en download de standaard .iso van de Kali website. Maak in VirtualBox vervolgens een nieuwe VM aan onder de naam Kali, met ten minste 1 GB aan geheugen en een virtuele harde schijf met dynamische opslag. Om Kali op te starten openen we de instellingen van onze nieuwe VM, en geven we onder Storage aan dat we het .iso bestand in onze virtuele cd-rom-drive willen plaatsen:

Afbeelding afb4.jpg

Als we de instellingen opslaan en de virtuele machine opstarten zien we hetzelfde opstartscherm als in [PLAATJE boot1]. Selecteer de Live modus, en klaar is kees: Kali is up and running.

Black Hat

Met het gebruik van Kali komt ook een stukje verantwoordelijkheid en ethisch besef. Het doel van Kali is ontegenzeggelijk penetration testen op je eigen systemen, maar het feit dat je daarmee beschikt over een waar arsenaal aan digitale wapens heeft ook een duistere kant: het kraken van de WiFi van de buurman is een fluitje van een cent, net als via dat draadloze netwerk de website van je andere buurman scannen op SQL-injecties. Met andere woorden, het stelt je in staat om als Black Hat hacker te werk te gaan en illegale dingen te doen. Wij raden dat natuurlijk stellig af: het hacken van anderen is illegaal. Er is echter niets mis met het uitproberen van hacker technieken op je eigen computer of netwerk, al is het maar om te zorgen dat anderen die technieken niet tegen je kunnen gebruiken.

Conclusie

Voor iedereen met een interesse in beveiliging is Kali een goed project om in de gaten te houden: je ziet de nieuwste ontwikkelingen op beveiligingsgebied langskomen en je hebt een gigantische verzameling tools tot je beschikking om uit te proberen. Door de ogen van een hacker kijk je opeens heel anders naar je eigen systemen—je wordt bijna een beetje paranoïde van het scala aan mogelijke aanvallen dat een hacker kan uitvoeren. Als die realisatie alleen al je ertoe doet besluiten om je wachtwoord toch maar iets moeilijker te maken en altijd goed te controleren of je wel via een versleutelde verbinding bent verbonden, dan heeft Kali haar doel al meer dan bereikt.

Hack ze! Maar houd het white hat: op je eigen netwerk, en op je eigen computers!

Referenties

http://www.kali.org

https://www.virtualbox.org/

http://backtrackhackingtutorials.blogspot.co.uk/